手上有服务器的小伙伴或许都会遇到过有人破解 SSH,尝试拿到登录权限,电脑笔记网今天的教程就来教大家如何通过 Shell 脚本防止暴力破解 SSH,小伙伴们如果按照我们教的步骤去操作,服务器安全性就会极大的提高,大家一起来看看编写 Shell 脚本防止暴力破解 SSH 详细教程。

编写 Shell 脚本防止暴力破解 SSH 详细教程

我们编写 Shell 脚本的思路是暴力破解 SSH 时,在服务器日志中会留下大量的“Failed”信息,根据这些“Failed”信息,我们就可以将暴力破解者的 IP 禁用掉,让他无法连接服务器。比如我们找出 10 分钟内输错 3 次密码就禁止这个 IP 再次连接,6 个小时候后才再次允许连接。

首先,Shell 脚本需要读取 “/var/log/secure”,查找关键字“Failed”,“/var/log/secure”的内容大致如下:

Jan 4 16:29:01 centos7 sshd[1718]: Failed password for root from 192.168.120.1 port 2171 ssh2

Jan 4 16:29:02 centos7 sshd[1718]: pam_succeed_if(sshd:auth): requirement "uid >= 1000" not met by user "root"

Jan 4 16:29:04 centos7 sshd[1718]: Failed password for root from 192.168.120.1 port 2171 ssh2

Jan 4 16:29:06 centos7 sshd[1718]: error: Received disconnect from 192.168.120.1 port 2171:0: [preauth]

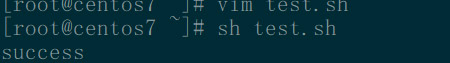

Jan 4 16:45:53 centos7 sshd[1758]: Failed password for root from 192.168.120.134 port 40026 ssh2接下来就是编写一个 Shell 脚本,我们将其命名为“test.sh”,具体代码如下:

#!bin/bash

#Intercept illegal IP addresses

month=$(LANG=C date +"%b")

day=$(LANG=C date +"%e")

now=$(LANG=C date +"%T")

ten=$(LANG=C date -d "10 minutes ago" +"%T")

cat /var/log/secure |awk '$1=="'$month'" && $2=='"$day"' && $3>="'$ten'" && $3<="'$now'" { print}' |grep 'Failed'|awk -F'from' '{ print $2}' |awk '{ print $1}'|sort |uniq -c > baduser.txt

#Number of calculations

times=`awk '{ print $1 }' baduser.txt`

#banned IP address

seq=1

for i in $times

do

ip=`sed -n ''$seq'p' baduser.txt |awk '{ print $2}'`

if [ $i -ge 3 ]

then

firewall-cmd --add-rich-rule='rule family=ipv4 source address='$ip' port port=22 protocol=tcp reject' --timeout=6h

fi

seq=`expr $seq + 1`

done编写完 Shell 脚本后,需要将其放入 cron 计划任务,每 60 分钟执行一次,可以使用下列代码:

# crontab -e

*/60 * * * * sh /root/test.sh

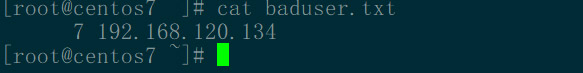

最后,我们来测试一下,首先打开一个终端窗口,用 SSH 连上服务器,另一个用错误的密码连接服务器,反复操作多次,过会儿你就会看到服务器上黑名单 baduser.txt 文件里已经有记录了:

这时你会发现 IP:192.168.120.134 被加入了黑名单,因为我们是内部测试,所以显示的是内部 IP,这样这个 IP 的设备就无法连接服务器了,对方也就不能暴力破解你了。

![]()

以上这些内容就是如何通过 Shell 脚本防止暴力破解 SSH,电脑笔记网建议站长朋友可以按照编写 Shell 脚本防止暴力破解 SSH 详细教程来操作一下,这样你的服务器的安全性会极大的提高,如果觉得还有其它问题可以给我们留言噢!